François Bernard Huyghe est docteur d’État en Sciences Politiques et directeur de recherche à l’IRIS (Institut de Relations Internationales et Stratégiques). Il intervient comme enseignant et consultant. Spécialiste de la communication et de la cyberstratégie, il est l’auteur du livre Terrorisme-violence et propagande. Il nous explique pourquoi le Web 2.0 représente un atout stratégique pour l’État islamique.

- De quelle manière Daech utilise le web comme moyen de propagande ?

Daech se sert aujourd’hui d’Internet et du Web 2.0. Il y a 5-6 ans, la situation était bien différente : Al-Quaïda se servait du Web 1.0 pour sa communication interne et faire passer des instructions. Les sites étaient classiques et faciles à repérer. Leurs créateurs devaient très souvent changer d’adresse URL. Ils disposaient de forums dont les accès variaient selon votre grade dans l’organisation. Certains sites possédaient même une FAQ.

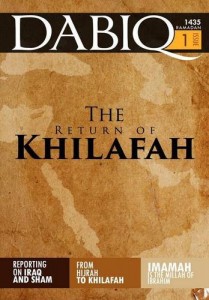

La situation a évolué avec l’État Islamique. Cette organisation est territorialisée et administrée. Elle possède son ministère de la propagande qui utilise des moyens modernes. La communication de Daech offre des éléments avec des qualités techniques sophistiquées obtenus grâce à un personnel rétribué. On pourrait presque parler de journaliste à la botte de l’État Islamique. Il existe d’ailleurs des publications comme Dabiq avec une mise en page très journalistique. Ces fichiers sont téléchargeables en format PDF en anglais ou en français. On trouve aussi des vidéos réalisées avec du matériel professionnel. Sur la forme, les films sont réalisés avec une vraie composition et des focales particulières, il y a une recherche esthétique. Sur le fond, l’État Islamique tient à ce que les horreurs qu’il commet soient connues et diffusent des vidéos de massacres, allant jusqu’à exalter l’héroïsme des kamikazes filmés avec des caméras embarquées.

- Comment Daech vise son public sur le web ?

Sur les réseaux sociaux, Daech adapte sa communication et joue sur la subjectivité de ses cibles. Pour les hommes, on trouvera par exemple des selfies de djihadistes très virils, de grosses voitures 4X4 avec des kalach, etc.

Pour les filles, le ton est plus doux. L’État Islamique fait passer le djihad pour une cause humanitaire ou l’on aide les enfants, ou l’on se fait des copines. Les images sont d’une extrême positivité et offrent une vision utopique de l’État Islamique.

Par ailleurs l’interlocuteur de Daech qui recherche les nouvelles recrue sur les réseaux sociaux ne se présente pas comme un chef de l’organisation, il se montre accessible comme un ami, un proche à qui l’on peut parler de tout. Plein de filles se font avoir, elles pensent qu’elles auront une vie sereine pour apprendre le coran ou qu’elles trouveront le grand amour mais elles finissent comme esclaves sexuels. C’est un procédé de proxénète.

- L’État Islamique reprend donc des codes occidentaux pour plaire à son public ?

Oui en un sens, ils nous prennent notre technologie et nos codes pour mieux attirer les jeunes occidentaux. On peut trouver dans les vidéos et les magazines des allusions à des séries comme Homeland. Ce rapprochement entre deux idéologies opposées est bien expliqué par Benjamin Barber dans Djihad versus McWorld. Ils comprennent nos codes mais nous ne comprenons pas les leurs. C’est un problème de métacroyance, on ne connait pas la croyance qui mène à la croyance.

- En France, le site Stop-Djihadisme vise à contrer ce recrutement. Fonctionne t-il vraiment ? Quelles-seraient les solutions pour limiter la présence de Daech sur le web ?

Je ne crois pas du tout que ce site puisse atteindre son but. Le contenu a été conçu par une agence de publicité à côté de la plaque, le site Stop-Djihadisme s’adresse à une jeunesse qui n’est pas attirée par les sites officiels.

Pour stopper l’influence de Daech sur le web, il faut infiltrer et intoxiquer ses contenus en donnant de fausses informations, en transmettant des virus ou en ridiculisant le djihad.

Ce dernier point est juridiquement délicat même s’il s’avère efficace. Les terroristes de Daech sont très sensibles par rapport à leur image mais il est difficile d’imaginer les services de police créer des comptes parodiques.

- Par rapport à ce dernier point, tout le monde est donc en mesure de lutter contre l’État Islamique en le parodiant ?

Absolument, les gens font déjà cela à travers le monde pour des intérêts divers. Des internautes ont parodié l’hymne de l’État Islamique devant leur webcam. Ce genre d’initiative crée toujours un peu de confusion. Pour l’anecdote, de jeunes tchétchènes ont même escroqué un djihadiste en lui demandant de l’argent pour faire le voyage jusqu’en Syrie.

- Quelles autres utilisations du web sont possibles pour Daech ? Quels sont les risques d’une cyberattaque ?

Deux utilisations sont possibles. La première utilisation est celle de la communication dont nous avons déjà parlé. Cette fonction sert de publicité et de messagerie. Le réseau TOR permet de rendre anonymes les échanges et est facile d’utilisation. La seconde utilité du web est de permettre des cyberattaques pour saboter des systèmes informatiques et y transmettre des virus. L’attaque la plus spectaculaire fut celle de TV5 Monde. Il semblerait que la chaîne était mal sécurisée donc l’attaque ne venait pas forcément d’un génie de l’informatique. L’acte était signé par le Cyber-Califat mais cela ne veut rien dire. Le problème avec les cyberattaques c’est que les signatures peuvent être fausses et qu’on ne sait jamais qui est vraiment derrière l’action. Dans ce cas de figure, on est plus dans le roman policier que dans le récit de guerre.

On peut imaginer que le Cyber-Califat avait les compétences pour exécuter l’attaque contre TV5 Monde. Une autre possibilité serait que Daech ait loué les services de pirates informatiques comme il y en a en Europe de l’Est. Ce sont des mercenaires qui utilisent souvent des ordinateurs zombies pour mener des opérations plus ou moins sophistiquées. Il y a des amateurs mais aussi des mercenaires plus reconnus comme le RBN (Russian Business Network) qui pourrait être derrière l’attaque. Une dernière possibilité serait celle d’un bidonnage complet dont le commanditaire resterait inconnu.

Propos recueillis par Adrien Farese